こんにちは、クラウド推進部 の島田です。

新体系となった Azure MCP 試験(AZ-300、AZ-301)に合格し、先日 Azure Solutions Architect Expert となりました!

(新体系の Azure MCP 試験について ⇒「Azure関連のMCP試験と認定資格 ~2019年版~」)

試験では、可用性、性能、コストなどの要件に応じて Azure のサービスを適切にデザインできるかどうかを問う問題が多く、

日頃の業務にぴったりの内容でした。

今回は、その試験にも登場する Azure Active Directory Privileged Identity Management (PIM) をご紹介いたします。

Azure AD Privileged Identity Management とは?

さて、Azure AD Privileged Identity Management(以下、PIM)とは何なのでしょうか。

直訳だと「特権のあるIdentity(ID)のマネジメント」ということになりますが、

PIMに関するドキュメントを読むと、

トレードオフの関係になりがちな「情報資産の保護」と「適切な権限移譲」のバランスをとる

「権限コントロールのガバナンス」のためのサービスと理解すればよさそうです。

何ができるのか?

では、具体的にPIMではどのようなことができるのでしょうか。

以下はPIMでできることのすべてではありませんが、主要なものを洗い出してみました。

Just-In-Time アクセス

PIMを使ってユーザーの権限を管理すると、ユーザーを以下のようにしておくことができます。

- 通常時:通常オペレーションに必要最小限の権限だけが有効化されている

- 一時的に必要な権限が発生した時:当該権限の有効化を、"ユーザーが自ら実行" or "有効化を管理者へ依頼"

権限有効化の承認依頼ワークフロー

"一時的に必要な権限の有効化"に承認が必要な場合に、管理者への承認依頼 -> 管理者の承認 -> 有効化の

ワークフローをAzure内で完結できます。

PIMを利用しない従来のケースでこれを実現するためには、

「承認ワークフロー + 権限付与の自動化」のためのシステムを作る必要があるかと思います。

アクセス レビュー

Azure内に、不要な権限が付与されていないかどうかのレビューを行うための機能で、

権限の一覧を確認することができます。

また、管理者が適切なレビュアーにレビューを要請することで、

セキュリティリスクの監視の運用タスクを適切なロールを持つ人に分散することができます。

Just-In-Time アクセスを使って、ユーザー権限コントロールをする

PIMの機能の中でも今回は、

権限コントロールのガバナンスに大きく寄与すると思われる "Just-In-Time アクセス" に絞って、

どのようなメリットがあるのかを考えたいと思います。

権限付与における課題

"Just-In-Timeアクセス"で解決しようとしている、

権限付与に関する「情報資産の保護」と「適切な権限移譲」のトレードオフについて考えてみたいと思います。

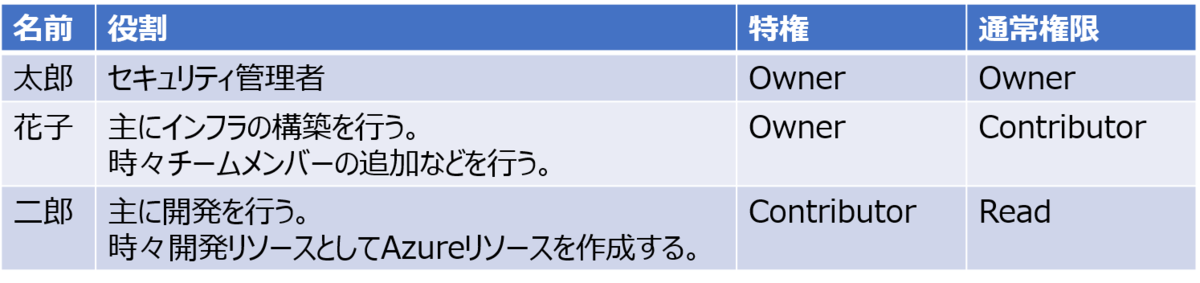

まず、以下3名のような登場人物を考えてみます。

太郎さんはセキュリティ管理者として権限管理を行っていますが、

花子さんと二郎さんは特別業務の際にしか利用しない権限を持っており、

彼らの業務のタイミングに合わせて都度権限付与や剥奪の申請が上がってきます。

太郎さんはほかにも数十名のユーザーの管理を行う必要があり、

各人の業務都合に合わせた権限管理はとても追いつきません。

そのため特別業務の際にしか利用しない権限をあらかじめ付与することにしました。

しかしながら本当は、なるべく必要な時だけ必要な権限を持つようにしたいと考えています。

"Just-In-Time" アクセスでどのように解決できるのか

Just-In-Time アクセスを利用すると、

太郎さんを悩ませていた「管理の手作業」が改善されることによって、

セキュリティの理想の状態に妥協する必要がなくなります。

Just-In-Timeアクセスでは、通常業務に必要な権限の付与に加えて、

”保持する資格のある権限”として特別業務に利用する権限(いわば特権)を

「設定」しておきます。この時点ではユーザーは特権を利用することができず、

特権を利用できるように「有効化」する必要があります。

有効化する前は通常業務に不要な余計な権限が無効になっています。

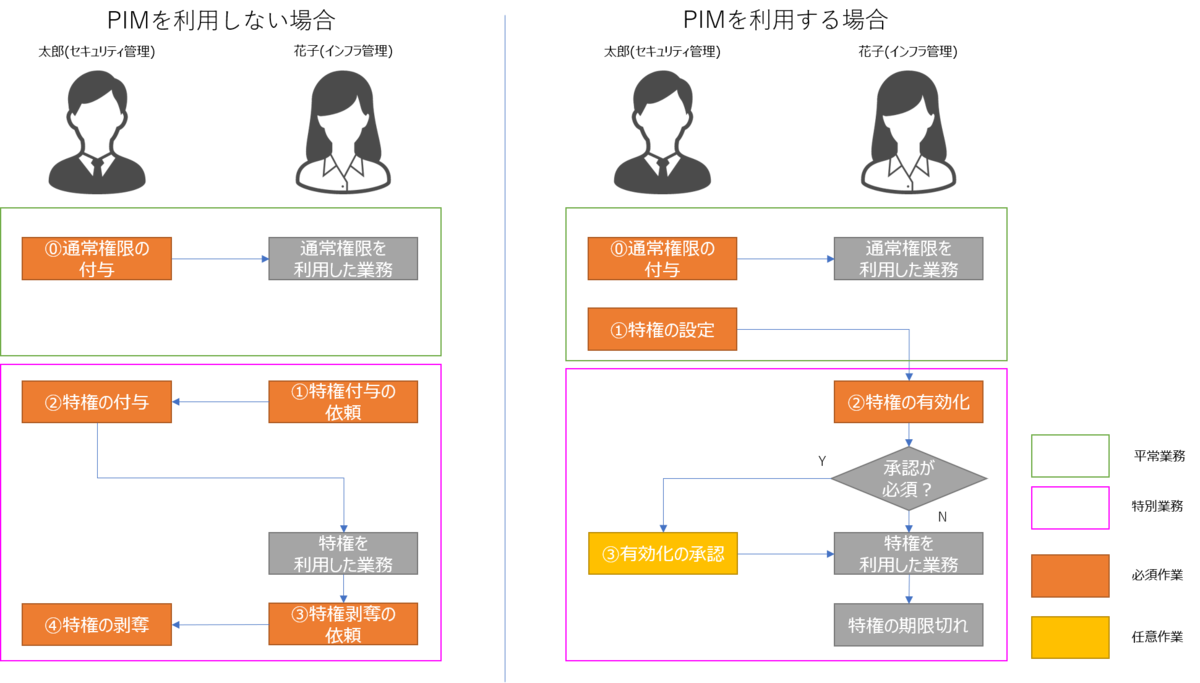

以下の図は、PIMを利用しない場合と利用する場合に、

太郎さんと花子さんがそれぞれアクションする様子を表しています。

この図から、PIMを利用する場合に必須となるアクションは、花子さんの「②特権の有効化」です。

PIMを利用しない場合に比べて、都度の権限付与/剥奪といった管理者の手間が削減されました。

また権限が有効化されたタイミングを監査したり、権限有効化を許可する条件を設定することにより、

よりきめ細かい権限管理のコントロールも可能です。

まとめ

今回は、Azure AD Privileged Identity Management (PIM) について、どんなことができるのか、

どんなメリットがあるのかを中心にお伝えしました。

PIMを利用すると、管理者の権限管理の手間を最小限にしたうえで、

ユーザーが必要なタイミングで必要最小限の権限を保持している状態を目指すことができます。

組織のガバナンスを考えるうえで、一考の余地があるのではないかと感じました。

PIMの具体的なデプロイや設定手順については、Microsoft Docs資料 「PIM を開始する」にも記載がありますが、

次回はPIMの設定などについてもご紹介していきたいと思います。